Cómo evitar fraudes en Internet y no convertirse en víctima - Parte 2

18/9/2024 | Jindřich Zechmeister

En Internet se corre el riesgo de sufrir fraudes en cualquier momento; el dinero es lo primero que normalmente buscan este tipo de atacantes, por lo que no es posible fiarse de nadie. Este artículo le ayudará a detectar diversas amenazas, comprenderlas, y navegar a través de ellas. Aquí le mostraremos cómo mantenerse a salvo en Internet.

Cómo protegerse contra fraudes en Internet

En la primera parte del artículo conociste las formas más comunes de fraudes en Internet. Ahora veremos cómo defenderse eficazmente de ellos.

Es bueno adoptar algunos hábitos básicos. No hagas clic directamente en los enlaces que recibes, sino visita la banca en línea y otros servicios directamente. La mayoría de los enlaces maliciosos todavía se reciben por correo electrónico. Si deseas utilizar algún enlace, verifica a dónde apunta. En HTML es muy fácil dirigir un enlace a un dominio diferente al que aparece en el enlace.

Usamos el correo electrónico desde hace más de 50 años y esta tecnología no estaba preparada para el envío de spam y la suplantación de identidad del remitente. Suplantar el nombre y la dirección del remitente en un correo electrónico es extremadamente trivial; lo que escribes, es lo que obtienes. En respuesta a los fraudes, han surgido varias tecnologías que nos protegen de estos fraudes. Están bastante extendidas, pero aún así no recomendamos abrir enlaces en correos electrónicos de remitentes desconocidos. Y definitivamente no recomendamos abrir mensajes marcados como SPAM.

Ten cuidado con los mensajes no solicitados, especialmente si contienen enlaces. El correo electrónico sigue siendo el mayor portador de ataques de phishing y probablemente lo será por mucho tiempo. Justo detrás de él siguen las redes sociales. Considera cualquier enlace en redes sociales que recibas por chat como al menos sospechoso.

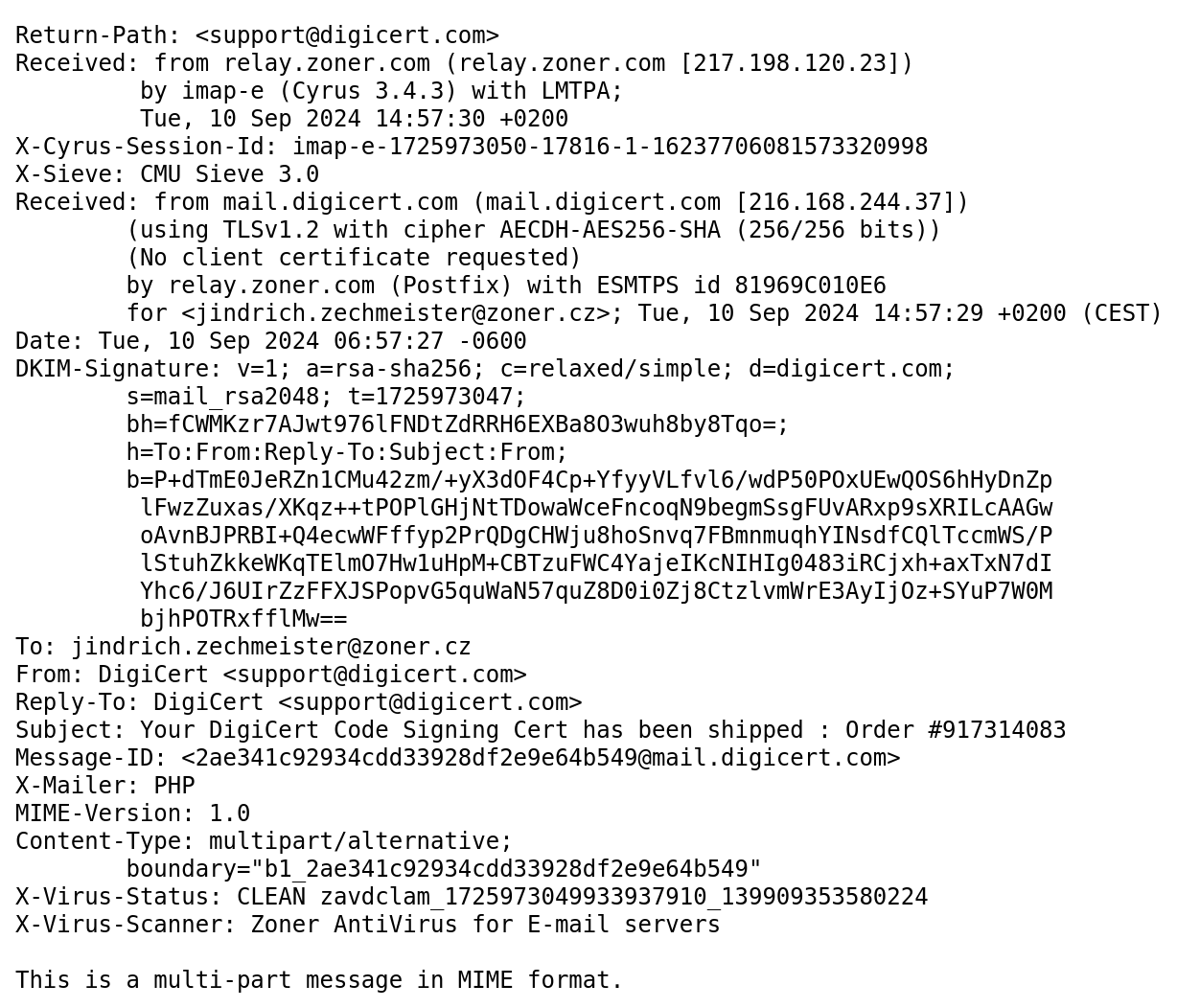

Cada correo electrónico recibido tiene una "cabecera", que incluye toda la información técnica, el remitente verdadero y el recorrido del mensaje por Internet. El usuario común no entiende las cabeceras de los mensajes, y aunque existen herramientas para analizarlas (ver sección de enlaces), recomendamos elegir un proveedor de correo de calidad que haga esta protección automáticamente para ti. Por ejemplo, los servicios de correo de CZECHIA.COM usan Antispam, Antivirus y Antimalware. Usando una combinación de tecnologías SPF, DKIM y DMARC aseguran que ningún correo fraudulento llegue a tu buzón.

Si alguna vez deseas que un especialista examine un correo sospechoso, no se lo reenvíes, eso no sirve de nada. Guárdalo en formato EML (extensión .eml) y envíalo completo con las cabeceras del mensaje.

Si deseas iniciar sesión en algún lugar, especialmente en tu banco, siempre introduce el enlace manualmente en el navegador. Y después de completar las tareas, cierra sesión de los sistemas sensibles. En caso de duda, verifica que, por ejemplo, tu banco tenga un certificado emitido específicamente para él (y no uno anónimo sin datos).

En el campo de las compras, los fraudes existen desde que Internet es Internet. Los estafadores insisten en pagos por adelantado y luego no entregan los productos, o envían un ladrillo. Recomendamos no caer en ofertas sospechosamente ventajosas, no usar mercados anónimos y siempre pagar a través de un intermediario (plataformas de subastas como eBay). Compra solo en tiendas que conozcas, ya que muchas tiendas en línea son chinas, entregan tarde o nunca los productos, o te roban silenciosamente. No des los detalles de tu tarjeta de pago a las tiendas en línea, sino utiliza otros métodos (ver párrafo de Otros principios de protección).

Y finalmente, repito la regla básica del principio: no creas en milagros. No creas en premios milagrosos en la lotería, transferencias de dinero a tu cuenta y amor a través de Facebook.

Usa contraseñas fuertes y autenticación de dos factores

Las contraseñas fuertes son importantes para que el atacante no pueda adivinarlas o descifrarlas fácilmente. Si tienes una contraseña corta, el atacante la descifrará fácilmente mediante "fuerza bruta" probando todas las combinaciones posibles de letras y números y aumentando gradualmente la longitud, o mediante un "ataque de diccionario". Esto significa que probará contraseñas ya conocidas y descifradas, así como palabras comunes.

Sabemos entonces que la contraseña no debe ser corta y no debe ser una palabra común. La contraseña debe contener números y caracteres especiales para ser más compleja. Sin embargo, los usuarios cometen un gran error al agregar números y caracteres especiales al final de la contraseña, donde no tienen ningún valor.

Es fatal luego el uso de nombres, por ejemplo, de miembros de la familia. Demos un ejemplo de cómo ocurre a menudo la elección de una contraseña. El Sr. Rojas quiere recordar bien su contraseña, así que elige el nombre de pila de su esposa como base. Le parece una buena idea, no es una palabra común y la recuerda bien. La contraseña "maria" es en sí misma corta, así que necesita complementarla con algo. Para seguir recordando bien la contraseña, agrega el año de nacimiento de su esposa al final y así crea la contraseña "maria85" o una versión más larga "maria1985"; la contraseña ya tiene aceptables 8 caracteres en esta forma y algunos servicios pueden aceptarla. Sin embargo, el Sr. Rojas se encuentra con que varios servicios rechazan su contraseña porque falta una letra mayúscula y un carácter especial. ¿Cómo lo resuelve?

Surge una nueva versión de la contraseña "Maria1985!", que contiene una letra mayúscula y un carácter especial. Esta contraseña tiene más probabilidades de ser aceptada por los servicios. Y si necesita cambiar o ampliar la contraseña, simplemente añade otro carácter especial al final.

El Sr. Rojas nos mostró el peor procedimiento posible que se puede elegir y, lamentablemente, sigue siendo común. Para un atacante que se fije en él, no será difícil averiguar cómo se llama su esposa. Y seguro que no le será difícil averiguar su año de nacimiento. Luego, el atacante solo tiene que averiguar el carácter especial, pero sabe que probablemente estará al final. Así que prueba algunos caracteres especiales y la contraseña se rompe en unos segundos.

¿Te parece exagerado? Estos casos son conocidos, basta con que el atacante tenga suficiente motivación (obtener dinero, celos, chantaje o simple aburrimiento). Utiliza generadores de contraseñas para crear contraseñas, que forman parte de cada buen administrador de contraseñas. Muchos generadores de contraseñas también están en línea, por ejemplo, Password Generator Plus.

Las decenas o incluso cientos de contraseñas que un usuario de Internet promedio utiliza no se pueden recordar (y definitivamente no repetiremos las contraseñas). Usa un administrador de contraseñas para no facilitarles el trabajo a los atacantes. Puedes encontrar consejos sobre administradores de contraseñas en nuestro blog, ver categoría Administradores de contraseñas.

Cómo usar la autenticación de dos factores para proteger cuentas

La autenticación de dos factores (2FA), también conocida como autenticación de inicio de sesión, consiste en ingresar un código de confirmación temporal para confirmar el inicio de sesión. Este código de confirmación temporal se genera en aplicaciones como Google o Microsoft Authenticator, que son gratuitas. Tiene una validez típicamente de un minuto y sin él no es posible iniciar sesión.

El inicio de sesión de dos factores tiene una gran ventaja práctica: incluso si alguien conoce tus datos de inicio de sesión, no podrá iniciar sesión sin conocer el código temporal del Authenticator. ¡Y eso es algo que seguramente deseas!

La posibilidad de utilizar 2FA se encuentra en casi todos los grandes servicios, ya sea Gmail, Facebook, Instagram o Netflix. Los bancos han tenido la autenticación segura mediante un factor adicional obligatoria durante mucho tiempo; generalmente utilizan medios biométricos para aprobar el inicio de sesión (huella dactilar en el smartphone).

Para completar, además de la autenticación de dos factores, también existe la autenticación multifactorial (MFA). Mientras que 2FA incluye exactamente dos factores, MFA puede incluir más de dos factores (por ejemplo, la huella dactilar biométrica mencionada).

Otros principios de protección

Mencionaremos otros principios importantes que, aunque no son tan esenciales como una buena contraseña en un administrador de contraseñas, no debes olvidar.

- Trata las redes sociales como lugares sospechosos y peligrosos. Nunca hagas clic en los enlaces que te envían y no respondas a mensajes no solicitados.

- Nunca compartas datos personales en línea: lo que una vez confíes a Internet, nunca lo podrás recuperar. No tienes control sobre la información. Si alguien te pregunta por datos personales o quiere un documento de identidad, asume malas intenciones.

- Uso de métodos de pago seguros: recomiendo no ingresar el número de la tarjeta de pago y el código de seguridad en ningún lugar, ni en la pasarela de pago. Hoy en día, existen métodos de pago mucho más rápidos y seguros, como Google Pay o Apple Pay. Si no están disponibles, utiliza PayPal. Nunca des los datos de pago directamente al comerciante.

- Monitoriza tus cuentas en busca de actividades sospechosas: existen comerciantes deshonestos (ver caso Temu) que intentan deducir dinero de tu tarjeta de pago después de un tiempo desde la primera compra.

- Actualización de software y antivirus: mantén actualizado el sistema operativo en tu computadora y smartphone, la versión del navegador y el software antivirus (si tienes Windows 10 o más reciente, el antivirus ya está incluido). Cuidado con los antivirus, ellos mismos pueden ser fuentes de infección y hay cientos de antivirus fraudulentos. En el mejor de los casos, te estarán sacando dinero innecesariamente.

- Si necesitas verificar un programa y no lo obtuviste de una fuente confiable, no dudes en usar la herramienta VirusTotal (ver enlaces) y verifica si está limpio.

Si has llegado hasta aquí, claramente te importa tu seguridad en Internet. Podemos asegurarte que si sigues los consejos anteriores, reducirás significativamente los riesgos de fraude.

La inteligencia artificial revoluciona los fraudes

Estamos atravesando una revolución informática e industrial que seguramente será significativa para la humanidad. La IA (inteligencia artificial) puede ayudarnos con muchas tareas, ahorrarnos tiempo, crear arte y otros resultados anteriormente inimaginables. Es lógico que, desde el primer momento, también sea utilizada por los atacantes.

La inteligencia artificial puede ayudar a escribir correos electrónicos fraudulentos más creíbles y bien traducidos. No tiene problemas para crear videos con una persona específica o imitar perfectamente su voz. Solo necesita algunos ejemplos que se utilizan para entrenar la IA. Hoy en día, la IA ya puede crear videos de eventos ficticios, crear discursos de políticos en los que ponen palabras en sus bocas que nunca dijeron. Pronto, lamentablemente, también tendremos llamadas falsas, en las que nos llamará un jefe y nos pedirá, por ejemplo, transferir dinero a su cuenta. Y no se podrá distinguir de la persona original debido a la IA. Defenderse de esto será un desafío para todos nosotros; y ciertamente no será tan fácil como detectar un remitente de correo falso.

Estén alerta, porque los fraudes adoptarán formas nunca vistas y hasta ahora inimaginables. Al decir "no confíes en nadie" debemos agregar si te comunicas por teléfono o internet.

Enlaces útiles:

- Have I Been Pwned - Servicio en línea gratuito que permite a los usuarios verificar si sus direcciones de correo electrónico o contraseñas han sido comprometidas en alguna de las brechas de datos. El usuario ingresa su dirección de correo electrónico, y si ha sido parte de una violación de la seguridad, HIBP muestra detalles sobre la base de datos en la que ocurrió la brecha. El servicio también ofrece la opción de configurar alertas si el correo electrónico ingresado forma parte de futuras brechas. Está gestionado por el experto en ciberseguridad Troy Hunt y proporciona información valiosa sobre protección de datos personales.

- Mozilla Monitor - Este servicio de Mozilla te ayuda a saber si tu cuenta de correo electrónico ha sido afectada por una violación de datos. Firefox Monitor también informa sobre las últimas brechas de datos y proporciona información útil sobre cómo proteger la información personal.

- DeHashed - Este servicio permite a los usuarios buscar en una amplia base de datos que contiene información sobre fugas de datos. DeHashed ofrece opciones de búsqueda avanzadas que pueden incluir nombres, nombres de usuario, direcciones IP y más.

- Zoner AntiVirus Online - Herramienta en línea para verificar archivos. Subes un archivo sospechoso a la herramienta y ella verifica si está "limpio" o no. Zoner Antivirus utiliza su propia heurística y es el mejor en detectar nuevas vulnerabilidades que otros aún no conocen (conocidas como infección de "día cero").

- VirusTotal - Herramienta en línea para verificar archivos y enlaces. Subes un archivo sospechoso a VirusTotal y lo verifica con decenas de antivirus. Esto te da una idea de si el archivo está "limpio" o no.

- Google Admin Tools - Messageheader - La herramienta facilita el análisis de la cabecera del correo electrónico y confirma si el mensaje tiene DKIM y DMARC.

- Email Header Analyzer - Herramienta para el análisis de cabeceras de correo electrónico para usuarios avanzados y administradores.

Especialista en los certificados SSL de seguridad

DigiCert TLS/SSL Professional

e-mail: jindrich.zechmeister(at)zoner.cz